參考資源 (認證與驗證) Sec. 1 UPAS

(Resources: https://www.upas-corp.com/) 內網安控系統的先鋒 UPAS優倍司成立於1993年,為內網安控系統的開拓者與領導者,從研發IP管理與NAC網路存取控制系統產品開始,多年來在資訊安全及網路管理的領域深耕,協助客戶建立全方位內網安控系統,解決企業內網安全性與管理效率的問題。

獨立研發出擁有多國專利的IP/MAC管理核心技術—ARPScanner,十多年來不斷擴充其功能,建構出符合企業網路安全需求的完善系統,系統以高相容性、高智能化與高維持率等優勢獲得許多客戶信賴。 持續研發與銷售長達近二十年,UPAS優倍司已經在市場上累積超過3000家客戶群的產品使用見證,客戶行業領域遍及政府單位、電子業、製造業、科技業、金融業、銀行業、證券業、醫療機構、學校單位等。

UPAS優倍司專注在資安技術的開發已有近二十年,擁有豐厚的技術資源與實務經驗,對資安趨勢與台灣資安法規的落地也有深刻的見解,是國內少數具備獨自研發能力及技術服務的團隊,我們了解不同產業對資安需求的眉角,可以針對客戶情境提出精準完整的解決方案。 金融 銀行等金融單位的資料安全攸關客戶身家財產,內部管理稍有不慎即可能影響系統運作,造成雙方損失,再加上愈趨嚴格的個人資料保護法規,金融單位符合更高規格的資安標準勢在必行。提供以下幾個重點應對方案:網路資源存取控制、網路活動日誌與數據軌跡、身分管理與資料存取等。

金管會檢查局稽核主要問題

・連線設備是誰?內網設備如何管理

・內部員工是否任意安裝不當軟體?如何處理

・有多少本機帳號登入內部電腦

・作業系統版本是否按時更新

・資料夾分享如何控管

・病毒碼與防毒軟體是否更新至最新版本

UPAS優倍司是具備獨自研發能力及技術服務的團隊,我們了解不同產業對資安需求的眉角,可以針對客戶情境提出精準完整的解決方案。針對金融業的問題,擁有以下幾個重點的應對方案。

網路資源存取控制

明訂網際網路作業相關管理辦法、作業規範及網路系統安全政策,例如:網路資源存取控制、使用者帳號維護、網路弱點掃描、漏洞修補、防毒軟體之使用管理、網際網路存取之限制,以作為網路維護作業之執行依據,並定期檢視修訂,以符合實際作業需求。

業務別項目編號:2.1.1 是否明訂網際網路作業相關管理辦法、作業規範及網路系統安全政策(如:防火牆原則、伺服器、網路資源存取控制、加密程序、使用者帳號維護、網路弱點掃描、漏洞修補、電子郵件及防毒軟體之使用管理、網際網路存取之限制)俾作為網路維護作業之執行依據,並定期檢視修訂,以符合實際作業需求。

網路活動日誌與數據軌跡

完整記錄網路活動日誌(Activity Logs)、稽核軌跡(Audit Trail)及異常進出紀錄,並留存至少6個月,以符合相關單位稽查標準,為了在資安事件發生時有完整紀錄可供追查,再建立警示機制與處理程序,定期檢討監控警示條件設定之妥適性。

業務別項目編號:2.1.6 網路活動日誌(Activity Logs)稽核軌跡(Audit Trail)及異常進出紀錄,是否完整留存,並建立警示機制與處理程序。是否建立機制定期檢討監控警示條件設定之妥適性。

・ 自動搜集ARP、SNMP、AD等即時上線訊息及歷史記錄

身分管理與資料存取

對行動碟、光碟、磁帶等移動式儲存媒體及筆記型電腦、平板電腦等可攜式設備,是否建立使用管理機制、留存完整稽核軌跡並落實執行。

業務別項目編號:3.2.5 對行動碟、光碟、磁帶等移動式儲存媒體及筆記型電腦、平板電腦等可攜式設備,是否建立使用管理機制、留存完整稽核軌跡並落實執行。

業務別項目編號:3.2.6 金融機構提供電子商務服務系統,需要採取下列資訊安全措施:

IP/MAC管理模組

身分驗證管理模組

資產管理模組

AD進階管理模組

【上雲後】委外查核4大重點 持續管控上雲後的資料風險

2021/12/22

©經理人

金融業上雲後,在IT基礎架構改變的情況下,需要面對的風險也跟著不同,除了要調整資安防禦管理的架構和思維,

重點1》》事先註明在委外合約裡

在《金融機構作業委託他人處理內部作業制度及程序辦法》第19-1條裡,特別強調實地查核的重要性。KPMG安侯資訊科技諮詢服務協理郭宇帆指出,為了方便查核,也為了合規要求,金融業者在與雲服務供應商簽訂委外合約時,要特別載明在合約期間可以實地查核的權利,像微軟目前提供的雲端公版服務合約裡,就已經提到金融機構的查核權,這有利於金融業符合主管機關的監理要求。

不只是在服務合約事先載明金融機構的查核權,台灣微軟也提供相應的數位工具,協助金融業者落實從內部到外的稽核查核機制。台灣微軟專家技術部技術方案經理陳怡珺進一步指出,上雲後的資料風險主要來自兩個部份,一是雲服務業者是否會自行存取客戶資料,對此,微軟提供客戶加密箱模組,當微軟基於維護等需求需要存取客戶資料時,必須經過金融業者同意才可以,讓金融業者確信微軟不會隨便存取客尸資料,並可藉此稽核微軟。二是有存取權限的外部系統或內部人員,微軟提供完整的存取Log,每一次存取資料的行為都會留下紀錄,金融業可以針對使用者、期間或部門別去列出存取紀錄,更完整地符合內稽需求。

重點2》》不能將現成資料當做查核報告

而在實際查核時,金融機構可以先檢視雲服務供應商能否提供ISO 27001證照、系統與組織控制(SOC)報告等外部稽核查核資料。以微軟為例,與雲服務相關的ISO 27001、27018、27017等稽核報告,皆每年稽核一次,且會上傳至「微軟信任中心網站」,供金融機構自行下載。

當然,金融機構不能只看憑這些現成資料,就認為查核完畢,還是要根據查核內容進行實地查核。一來因為這些報告目前都還沒有被接受可以直接拿來做為查核報告,二來則為主管機關還是希望金融業者能夠落實查核作業,因此,勤業眾信風險諮詢服務協理廖柏侖強調,金融機構要訂出完整的查核內容,包括查核頻率、由誰來發動查核、誰有資格執行查核、查核的基準依據等。

重點3》》參考國際標準設計查核內容

KPMG

郭宇帆建議,金融業者可以根據相關的國際標準來設計查核內容,而目前台灣最多金融機構使用的查核標準就是,雲端安全聯盟(Cloud Security Alliance;CSA)所提出的雲端控制矩陣(Cloud Control Matrix;CCM),另外像ISO 27017或27018等國際標準亦有金融業者採用,但比例較低。

無論使用哪一種國際標準,最重要還是看金融業者需求和重視的查核項目,因此金融業者必須與管理顧問公司仔細溝通查核的基準和手法,再根據契約向雲服務供應商行使查核權,也因為已經載明在契約裡,所以雲服務業者不能拒絕,必須配合金融業者的要求,提供相關資料,管理顧問公司才能出具查核報告,當主管機關前來監理時,金融機構才能出具證明,證明自身有負擔一定程度的監督責任。

重點4》》攜手金控子公司進行聯合查核

廖柏侖認為,其實雲端和一般委外查核沒有不同,只是比較複雜,因為雲服務業者可能在境外,管制措施可能比較多,建議金融業者可以聯合金控集團的子公司一起查核,省時省力,又能建立集團內一致的查核標準。

勤業眾信風險諮詢服務資深執行副總經理林彥良認為,落實委外監督與管理責任,是金融業上雲的第三道防線,在這之前還需要做好基礎規劃和架構,建立起第一和第二道防線,才能完善上雲藍圖。

林彥良進一步說明,未來,金融業可能會有更多業務單位有上雲的需求,因此必須建立一套可以適用所有單位的準則,讓各個業務單位可以去參考,進而發展自己的上雲業務,而這時候就要思考三道防線的議題,第一道防線負責雲的基礎規劃,第二道防線則制定上雲的方案、作法、架構等面向,為上雲提供一個統一的標準,第三道防線則要執行稽核或查核的工作,而且要突破過往定時查核(用時間點去做查核)的機制,採用連續性及加強性的查核作業,才能更有效地控制風險。

在金融業上雲的過程中,實地查核是控制風險最重要的方式,也是主管機關最重視的環節,因為金融業者唯有親自到雲服務供應商的資料中心進行查核,才能確保雲服務供應商有落實自身所聲稱的資訊安全防禦機制,金融業者也才能放心將應用或資料服務放在雲端,進而拓展更多雲端應用,加速實現數位轉型的目標。

想瞭解更多金融上雲的資訊,歡迎下載微軟提供的「法規遵循檢核表」,詳列各項金融業者必須監管的問題,及因應該問題微軟所能提供的協助,俾使金融機構能夠更加完善上雲過程。

來源:https://www.managertoday.com.tw/articles/view/64366

©經理人

為何「麻布記帳」不惜砸重本, 艾法諾(AFNOR)/ BSI/ SGS / RUV / TCIC 只要是ISO標準之驗證證書上,不但應該註明驗證範圍、日期、地址、及證書編號等可鑑別與追溯之資料外, ISO 認證委員會網站

大部份的認證委員會均為國家級組織,多數的國家都只有一個認證委員會,

ISO 認證有口碑與品質的驗證機構

相對地,全球絕大多數的驗證機構皆為民間組織或企業,

但由於驗證市場的存在,坊間也出現一些「以發證為目的」之驗證機構。

如何判斷有國際公信力的 ISO 認證證書?

在正常的證書上,至少會有兩個不同的標誌(logo)。

TAF也是臺灣唯一一家受標準法主管機關委託的認證機構(Accreditation Body,AB), 局部還是全部導入? 端視單位願景及資源多寡 (https://www.digitimes.com.tw/tech/dt/n/shwnws.asp?cnlid=14&id=0000093215_A824T31FUJ22A2L40AN9W)

一般來說,B級學校單位都是從落實計算機中心的資訊安全管理開始,然後再視情況決定是否要導入。

「訣竅在於釐清單位的 實際運行狀況 以及 ISO 27001規範。」

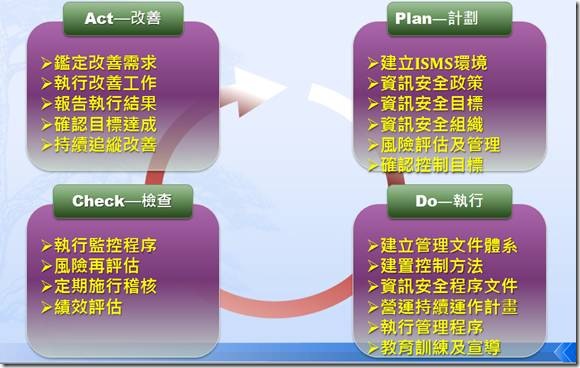

王清德表示,由於ISO 27001的核心概念在於建立具備「規劃(Plan)」、「執行(Do)」、「檢查(Check)」及「行動改善(Action)」循環模式的資訊安全管理機制,以確保內部資訊系統的機密性、完整性及可用性,

此外,為凝聚共識,以及確保相關同仁不會陷入為通過ISO 27001而進行ISO 27001認證的窘境,

有效彙整與管控文書資料 讓ISO 27001認證更容易

王清德表示,對計算中心的同仁來說,無論是制定管理規約,或是編修相對應的管理文件,都是額外的工作項目,

「在進行ISO27001認證之前,以編修文件最為困難,」

◎順利通過認證的小訣竅

•由上至下的支持與參與,這方面可透過宣導資訊安全的重要,

◎從BS7799到ISO 27001

•什麼是BS 7799? BS 7799是由英國標準協會(British Standards Institute;BSI)制定,

•什麼是ISO 27001和BS 7799差別在哪?

BS 7799 Part I在2000年被採納為ISO 17799:2000,並在2005年修成ISO 17799:2005,

4.]ISO27001:2005上課筆記及補充資料_1 https://dotblogs.com.tw/killysss/2011/05/10/24727

標準與參考的差別

標準:標題有Requirement或者Specification,內文有用shall

參考:標題有Guidance或者Code of practice,內文有用should

概述

ISO 27001是ISMS 系統驗證的判定標準

重於預防而非矯正措施

x 個控制領域,

y 個控制目標

z 項控制措施

ISO 27001“以風險為基礎”的方法論,定義政策,程序和適當的控制項目來管理風險,

ISMS:全面管理系統之一部份,

資訊安全(Information Security):資訊就是一種資產,和其他重要的營運資產一樣有價值,因此需要持續給予妥善保護,這就是資訊安全,它包含技術面與管理面,需要通過實施一整套適當的控制措施才能實現,強調相對安全。

儲存與傳遞資訊:要了解才能制定政策,無論資訊的形式為何,以何種方式分享或儲存,均宜加以適當的保護,越傳統的傳輸方式要越注意安全。

過程導向(Process approach):任何使用資源與管理以促成將輸入轉換為輸出的活動,稱為過程。

本標準採用PDCA(Plan-Do-Check-Act,規劃-執行-檢查-行動)過程模型

小PDCA:4.2.1→4.2.2→4.2.3→4.2.4

大PDCA:4→5→6、7→8

ISO27001:2005 章節說明

4.2.1

a.界定ISMS 的範圍及界限

b.界定ISMS 的政策

----------------------------------------------

c.界定組織的風險評鑑方法

d.識別各項風險

e.分析與評估各項風險

--------------------------------------------

(c-e 稱為風險評鑑)

-------------------------------------------------

f. 識別並評估風險處理的各項選項辦法

g.選擇控制目標及控制措施以處理風險

h.取得管理階層對殘餘風險的核準

-----------------------------------

(f-h 為風險處理)

i.取得管理階層實作及操作資訊安全管理系統的授權

j.擬一份適用性聲明

參考資料

ISO 27001:2005 主導稽核員課程

風險分析

Asset & owener 資產及其擁有者

Asset Value 資產價值

Vulnerabilities 脆弱性

Threat 威脅

Probability/Likelihood 機率/可能性

Impacts/consequence 衝擊/後果

風險處理

採取降低風險的措施—採用適切的控制措施

若其明顯的符合組織政策與風險接受準則—接受它(剩餘風險)

迴避風險

轉移風險– 利用保險或其他方式處理

資訊資產六大類

軟體、硬體、人員、資料、文件、環境 資訊資產評估 暨風險管理與風險評鑑教育 訓練 (https://pims.ocu.edu.tw/ezfiles/47/1047/attach/43/pta_14382_1677305_10030.pdf) TEJ 金融業作業風險資料庫模組 說明 http://www.tej.com.tw/webtej/doc/woprisk.htm

資訊安全制度文件管理架構(4.3)

適用範圍

涵蓋所有型式的組織

營運:為組織存在目的所進行的核心活動

設計各種控制措施可以參照CNS27002

應用

要求一般性且適用於各組織,排除本標準第四到八節任何要求不被接受 (Q)

名詞解釋補充

資產: 對於資訊安全有價值的

機密性(confidentiality):

完整性(Integrity):

可用性(Availability):

不可否認性( Non-repudiation ) :防止存心不良的使用者否認其所做過的事,包括送出信件,接收文件,存取資料等。即交易的收發雙方無法否認執行過的交易。例如【數位簽章】就具備不可否認性。

身分鑑別( Authentication ) :辨別資訊使用者的身份可記錄資訊是被誰使用過。

例如帳號、身份字號、員工編號等。

https://www.youtube.com/watch?v=-yFZGF8FHSg存取權限控制( Authority ) :依照職務或階級身份給予適當的權限。例如:銀行的櫃臺是不被允許進入保險櫃,僅有組長以上的權限才能進入。

可歸責性( Accountability ) :所有主要的資訊資產應有人負責,並指定資產的所有人負責保護,管理的記錄必須是可以追溯,用於敏感度很高的系統。

可靠度(Reliability):資產多久不會損壞或遺失。

資訊安全事件:有攻擊資安的事件,強調通報。

資訊安全事件:對於資安有害的事件,強調處理。

ISO 27001 資訊安全管理系統的好處

資訊安全管理系統的運行及ISO 27001驗證能為企業帶來許多重要的策略與營運優勢

強化企業安全:

透過資訊安全管理系統的運行及ISO27001驗證程序,可減少企業網路的弱點,並提高企業的風險控管能力。

減少弱點意味著較少的安全漏洞,詐騙行為、財物風險與法律風險也會跟著減少,

提高安全規劃效率:

ISO27001列舉了分屬於十項領域共133條控制項目及其控制細項目,將明確導引企業如何進行人力資源、法務與突發事件應變的規劃。這些針對資訊安全而提出的全面性詳細建議,可使得企業開始導入安全措施時,作到更完善、更容易管控且非常符合經濟效益。

提高安全管理成效:

企業將開始制定或重新檢視其資訊安全政策與程序。

持續保護:

企業經過驗證後,稽核機構的持續檢驗與ISO27001的持續更新,將確保企業隨時了解最新的弱點以及最佳的實務準則法則。

改善與供應商的合作關係:

為了讓企業網路受到更好的保護,同時又要能進行電子資料交換,企業可以資訊安全管理系統的運行及ISO27001驗證作為合作夥伴與供應商的安全要求。

安全的電子商務:

資訊安全管理系統的運行及ISO27001驗證等於是一個安全徽章,

提高顧客信心:

隨著顧客與廠商對網路安全漏洞愈來愈謹慎,他們也會開始尋求具體的安全保障,資訊安全管理系統的運行及ISO27001驗證能提供他們需要的信心。

降低法律風險:

企業透過資訊安全管理系統的運行及ISO27001驗證後,將可減少因為資訊安全突發事件而面臨的法律問題, 因為法庭將會把企業符合ISO27001該項標準的事實,認定為企業已經做到足夠程度的安全防護。

ISO27001 實作

成立ISO27001 小組

界定公司ISMS 的範圍及界限

界定公司ISMS 的政策

清查資訊資產

針對資訊資產評定其風險值

選擇風險處理的方法

寫一份適用聲明書

成立資訊安全推動工作小組

資訊安全官

管理代表(簡稱“管代”)

資訊安全部主管

管理部

文件管理中心

稽核

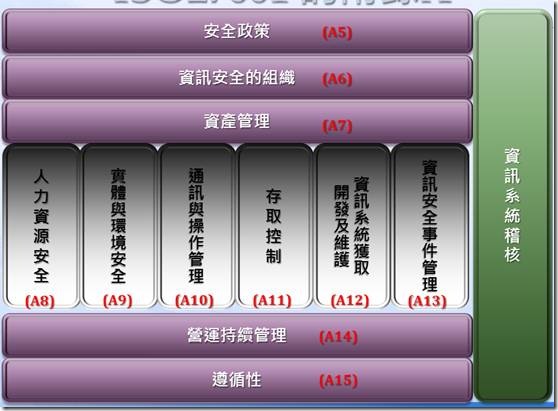

ISO27001:2005上課筆記及補充資料_3 附錄A 控制項目

11個控制領域

39個控制目標

A.05.1 資訊安全政策

依照營運要求及相關法律與法規,提供管理階層對資訊安全之指示與支持。

A.06.1 內部組織

於組織內管理資訊安全。

A.06.2 外部團體

維持外部團體所存取、處理、管理或與其通信之組織資訊與資訊處理設施的安全。

A.07.1 資產責任

達成及維持組織資產的適切保護。

A.07.2 資訊分類

確保資訊受到適切等級的保護。

A.08.1 聘僱之前

確保員工、承包者及第三方使用者了解其責任,並勝任其所被認定的角色,以降低竊盜、詐欺或設施誤用的風險。

A.08.2 聘僱期間

確保所有員工、承包者及第三方使用者認知資訊安全的威脅與關切事項、其基本責任與強制責任,並有能力在日常工作中支持組織安全政策與降低人為錯誤的風險。

A.08.3 聘僱的終止與變更

確保員工、承包者及第三方使用者以有條理的方式脫離組織或變更聘僱。

A.09.1 安全區域

防止組織場所與資訊遭未經授權的實體存取、損害及干擾。

A.09.2 設備安全

防止資產的遺失、損害、竊盜或破解,並防止組織活動的中斷。

A.10.01 作業之程序與責任

確保正確與安全地操作資訊處理設施。

A.10.02 第三方服務交付管理

實作與維持適切等級之資訊安全及服務交付,並能與第三方服務交付協議一致。

A.10.03 系統規劃與驗收

使系統失效的風險最小化。

A.10.04 防範惡意碼與行動碼

保護軟體與資訊的完整性。

A.10.05 備份

維持資訊及資訊處理設施的完整性與可用性。

A.10.06 網路安全管理

確保對網路內資訊與支援性基礎建設的保護。

A.10.07 媒體的處置

防止資產被未經授權的揭露、修改、移除或破壞、以及營運活動的中斷。

A.10.08 資訊交換

維護組織內及與任何外部個體所交換資訊與軟體的安全。

A.10.09 電子商務服務

確保電子商務服務的安全性及其安全的使用。

A.10.10 監視

偵測未經授權的資訊處理活動。

A.11.1 存取控制的營運要求

控制資訊的存取。

A.11.2 使用者存取管理

確保經授權使用者對資訊系統的存取與防止未經授權的存取。

A.11.3 使用者責任

防止未經授權的使用者存取資訊與資訊處理設施,以及使其遭受破壞或竊盜。

A.11.4 網路存取控制

防止網路服務遭未經授權的存取。

A.11.5 作業系統存取控制

防止作業系統遭未經授權的存取。

A.11.6 應用系統與資訊存取控制

防止應用系統中的資訊遭未經授權的存取。

A.11.7 行動計算與遠距工作

確保使用行動計算與遠距工作設施時之資訊安全。

A.12.1 資訊系統的安全要求

確保安全是整體資訊系統的一部分。

A.12.2 應用系統的正確處理

防止應用系統中資訊的錯誤、遺失、未經授權的修改或誤用。

A.12.3 密碼控制措施

藉由密碼方式以保護資訊的機密性、鑑別性與完整性。

A.12.4 系統檔案的安全

確保系統檔案的安全。

A.12.5 開發與支援過程的安全

維持應用系統軟體與資訊的安全。

A.12.6 技術脆弱性管理

降低因利用已公佈的技術脆弱性所導致的風險。

A.13.1 通報資訊安全事件與弱點

確保與資訊系統相關的資訊安全事件與弱點,被以能夠採取及時矯正措施的方式傳達。

A.13.2 資訊安全事故與改進的管理

確保採用一致與有效的作法於資訊安全事故的管理。

A.14.1 營運持續管理的資訊安全層面

為對抗營運活動中斷,保護重要營運過程不受重大資訊系統失效或災害的影響,並確保及時再續(resumption)

A.15.1 遵循適法性要求

避免違反任何法律、法令、法規或契約義務,以及任何安全要求。

A.15.2 安全政策與標準的遵循性以及技術遵循性

確保系統遵循組織的安全政策與標準。

A.15.3 資訊系統稽核考量

使資訊系統稽核過程的有效性最大化,並使其產生或受到之干擾降至最低。

關聯性

A.8.2.2資訊安全認知、教育及訓練

5.2.2 訓練、認知及能力

A.10.6.1 網路控制措施

A.11.4 網路存取控制

A.10.7.2 媒體的汰除

A.9.2.6 設備的安全汰除或再使用

A.11.3.3 桌面淨空與螢幕淨空政策

A.7.2.1 分類指導綱要

A.7.2.2 資訊標示與處置

A.12 資訊系統獲取、開發及維護

A.10.2.3 系統驗收

A.12.5.1 變更控制程序

A.10.1.2 變更管理

A.15.1.3 組織紀錄的保護

A.7 資產管理

A.15.2.2 技術遵循性查核

A.12.6 技術脆弱性管理

整體安全的防護雖然聽起來很新穎,卻和我們所熟悉的資訊安全概念無太大衝突,許多專家們均強調要從企業的整體角度來看安全,而不是從單一觀點或項目來看防護是否做得夠徹底。

企業資安防護 新時代的資安挑戰

資安大未來:用整體而非片面的態度去看待企業安全 企業資安防護

說到當今網際網路發展中最受眾人所矚目的辭彙,非「Web 2.0」莫屬,維基百科是這樣定義的:「一種以網際網路為基礎第二代的服務形態,讓人們用新的方式在線上協同運作和分享資訊」,例如社交網站、Wiki和民眾分類(folksonomies)。整體安全防護的需求逐漸浮現 網管與資安人員之間的協同 小企業也必須重視整體安全 既有的資安防護觀念不可拋

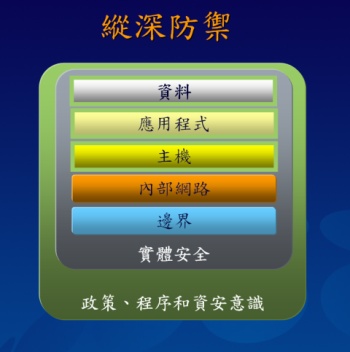

縱深防禦不只涵蓋資料、應用程式、主機、內部網路與各種邊界,也包括實體安全、政策和資安意識。資料來源:微軟

規畫好政策與架構是整體安全防護的第一步

如何評估電腦實體安全

由於各行各業的營運日漸重度仰賴電腦,然而想要讓系統停頓,不見得需要特殊的專業能力,只要用實體的方式破壞IT設備,即可對資訊安全造成威脅。除了人為的禍害,天災也是不能忽略的因素,實體安全的考量,即為了防止萬一。McGraw-Hill公司建議以下幾種評估電腦實體安全的原則:一、考慮建築物場所位置: 二、行政管理: 三、系統管理及軟體安全: 四、電腦操作及資料安全:

歷年來歐洲與北美的安全整合支出與預測 新時代的資安挑戰

Web 2.0為網際網路重新啟動新的商機,網路公司的投資者更懂得要求網站必須要有實際業績支持,使得網路公司營運進入較完整、實際和健康的階段,然而網路威脅日漸增多,卻讓使用者不再信任網路,一些IT大廠已經開始注意到這種現象,而感到憂心忡忡。Security 2.0象徵IT轉變的時刻 軟硬體環境不斷演進、日益複雜化,引發變革 硬體成本下降,消弭集中化的必要性 軟體服務化,使用更彈性 程式開發標準開放化,委外引爆創新潮 個人/消費端擁抱新科技,牽動企業IT 資料數位化,凸顯儲存與備份管理重要性 更多的資訊分享與協同運作,帶來身分危機

靈活的網路應用,潛藏更重大的危機

當威脅造成的破壞規模增大,我們卻日益依賴網路,而新的網站應用程式和技術又讓安全變得更艱難,例如使用XML、SOAP、AJAX的動態網頁內容,替許多黑客和罪犯製造機會,研發出新類型的威脅。此外新的應用程式,設計得更靈活,無須透過任何足以辨識的通訊協定,即可利用各種能夠聯外的網路埠連上網際網路,例如Skype。另一方面SSL加密也替資安威脅和企圖規避企業資安政策的員工或侵入者,裹上看不透的新式「黑色外衣」,Blue Coat 技術長Alagu Periyannan認為這些因素組合起來,將劇烈地改變網際網路安全的景觀。

資安大未來:用整體而非片面的態度去看待企業安全

網際網路興起之後,還會出現那些變革?VoIP、Web 2.0、M化,這些都是改變,既然新的IT發展趨勢已經浮現,Security 2.0比起人人皆可言之成理的Web 2.0,雖然同樣空泛,然而大部分專家對今後該如何強化資訊安全,卻都抱持著相同的看法:用更整體的態度去看待資訊安全。應用安全與資料保全的重要性將日漸提升 法規強制遵循,開始驅動企業正視資訊安全 以存取控制與協同防禦,強化端點安全

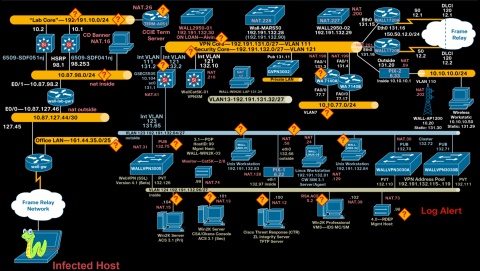

要針對網路安全做到整體資安防護,首先還是要能夠徹底了解各個網路區段的流量狀態是否有異常。資料來源:Cisco網路存取控制 從安全資訊管理系統邁入安全威脅管理系統 管理更簡化、更聰明、反應速度更快的解決方案即將出現 可用性與安全性不再難以兼顧,逐漸融為一體 視訊設備與緊急通訊網路IP化,逐漸降低實體安全整合難度 美、日、中三地的資訊安全現況

美、日、中三地的資訊安全現況

美國 日本 中國 政策 資訊安全技術驅動力 市場導向 新的組織 中辦發[2003]27號文件 資訊安全法令 資訊安全法規 個人資料保護法案 金盾工程(Great FireWall) 基礎架構重視度 高度重視 只有少數計畫 - 研發 國家支出,每年百萬美元 ~250 N/A N/A 計畫名稱 國家科學基金會(NSF)Cyber Trust計畫 日本國家情報通訊研究機構(NICT)計畫 863計畫(高技術研究發展計畫) 優先發展領域 系統方法、安全的軟體開發、新式的安全網路、安全測試環境 密碼編譯程序與方法、應用程式漏洞、廣域監控、資安服務 中文基本軟體、資安硬體設備、PKI/WPKI、開放原碼安全軟體PKI, WPKIPKI, WPKI 技術 IPv6 由政府推動,須等到2008年 高度優先 高度優先 WLAN RF感應器 低度優先 WAPI,中國自主的無線區域網路標準 其他 Common Criteria認證要求 只適用於國家安全 取得10%的認證 未接受 安全認證類型 Security metrics P-mark, ISP-mark 47種國家標準 每年資安產品銷售金額,百萬美元 ~5500 ~2500 ~500 從美、日、中三國的資安現況,我們可以看出資訊安全的重要性,日漸提升,然而重視程度還是低於國土安全。資料來源︰ITPS,2005

歷年來歐洲與北美的安全整合支出與預測

2004 2005 2006 2007 2008 大規模的整合專案 19 68 175 382 856 實體/邏輯的存取控制專案 50 150 413 903 1,656 其他由IT與實體安全部門聯合參與的專案 13 45 118 246 406 公共事務(國界邊境控制整合系統、法規遵循專案) 410 820 1,899 4,202 8,003 小型專案(資料中心安全性、溝通安全性) 14 40 108 229 369 總計 506 1123 2713 5962 11290 單位:百萬美元。資料來源:Forrester Research. 2005年1月11日 政府與民間企業都逐漸了解安全整合(security convergence)是因應動態環境的必要策略,這方面的市場也快速成長,2005年初民間企業可望投資3億美元,2005年底公私部門總計預估可達11億美元。

TUV NORD全方位資訊安全教育訓練規劃 組織管理面(ISMS) 基礎課程 : 進階課程 : ‧2 Days 資訊安全管理系統基礎課程 ‧2 Days高階稽核技巧(資訊安全管理系統稽核)訓練 ‧2 Days 營運持續管理課程(BCM) ‧3 Days 德國ITBPM安全訓練課程 ‧2 Days ISMS內部稽核員訓練課程 ‧5 Days資訊安全管理系統建置實作課程 ‧5 Days IRCA 資訊安全管理系統主導稽核員課程

資安模組安全面(Common Criteria, ISO 15408) 技術基礎課程: 技術進階課程: ‧2 Days共同準則基礎教育訓練課程 ‧5 Days共同準則進階教育訓練課程 ‧LAPP (Low Awareness PP)

電腦網路系統安全面(System) 技術課程: ‧3 Days網路安全規劃師國際認證課程

(1) 簡報訪談:提供ISO 27001 ISMS導入規劃說明,瞭解客戶特性及導入範圍,並提供建議及解決方案。 建立標準:分析單位內、外部需求,進行險風險評鑑與資產盤點,據此建立資安政策、資安制度流程與所有文件(四階)。 落實執行:依據製定之資安行為規範及準則,落實資安標準作為,檢視執行過程中是否符合要求,並建立文件化資訊(規範、標準及證據)。 內部稽核:制度及標準建立之後,經過一段時間的運作,確定所有流程均已依照前述分析及規範執行,便可啟動內部稽核程序。 外部驗證:資安系統運作熟練,並完整保存文件(證據)、完成內部稽核後,機關便可委託驗證機構進行外部稽核審查驗證。 持續改善:資訊安全管理系統是一持續改善的運作機制,除了檢視運作是否落實外,隨著時間推演與新威脅及風險發生的可能,持續加以調整改善。 艾富資訊資通安全管理政策 [download ] (2)

機關從對ISO 27001 ISMS的瞭解、導入及驗證大致如後述:

前段中第三部份的「選擇TAF認可之驗證機構進行審查驗證」程序大致如下: 選擇驗證機構 :本公司配合各機關,客觀選擇 TAF認可之標準驗證機構(名單) ,進行審查驗證與證書取得。 註(1)BSMI提供之關於「TAF認可驗證機構名錄」。 驗證機構簽約 :選定驗證機構後進行訪談及討論細節,並與驗證機構簽定ISO 27001驗證契約。 協調稽核日程 :針對驗證範圍及內容,討論開始稽核日期、時間及稽核期程。 建置稽核小組 :驗證機構成立稽核小組,排定計畫表,每次稽核作業,按日程及項目預做檢(查)核表。 執行現場稽核 :實地至機關進行現場稽核,由起始會議開始,進入各分項檢驗及審查,透過訪談、觀察及檢視各種文件化資訊,取得合格證據。 提交結案報告 :完成必要之現場稽核後(次數視檢驗規模而定),依據結果提交結案報告後進行審查報告。 取得合格證書 :由驗證機構製作證書,填列證書編號,載明對象、內容及日期,寄發給受驗證機關。 年度複評續評 :ISO 27001是一個資安持續改善的框架,新風險隨時會出現…,往後有年度複評及續評機制。 資訊安全管理系統研究計畫 (2011)https://www.bsigroup.com/zh-TW/blog/Cybersecurity-and-Information-Resilience-Blog/2022/esg-csir/ 法規、客戶、自身要求,台灣推動資訊安全的三大趨動力 企業推動資安也需要進行資安策略的擬定,主要包括三個部分, ISO 27001資訊安全管理系統對企業經營的價值 (下) 張錦清https://www.google.com/url?sa=t&source=web&rct=j&url=https://www.tteia.org.tw/archive/files/2014_166_1.doc&ved=2ahUKEwjNr-3b-cz6AhWadd4KHRDVCl0QFnoECAwQAQ&usg=AOvVaw0FDB8guzEDoD0YiRd3haJB XREX取得ISO資安認證,114項標準全通過!為何要砸錢打造「護城河」? https://www.bnext.com.tw/article/71240/-iso-ec-27001-ISO27001包括14個主題、35個控制目標、114個控制要點,簡單分類可分為「策略面」、「管理面」兩個面向。XREX資安規劃師Helen Lai受訪表示,「策略面」是最複雜的,需要結合XREX內部的特定流程,以及ISO27001的標準規範,才能建立出屬於XREX的資訊安全管理系統。

這些過程非常細緻繁瑣,以「精準匡列範圍」來說,要從用戶資料傳入XREX平台開始,逐步檢視資料傳輸流程,才能盤點出完善資訊資產清單,才能進一步設計嚴格管制。

要通過這114項申請標準有其難度,Helen Lai表示,依據向相關單位打聽的資訊,第一次查核有一定機率會被要求改善,甚至不被發證要重新闖關。XREX能做到一次通過,內部在面對BSI委員(本次認證單位)查核前,就足足演練了3次,包含一次由外部顧問模擬委員查核、兩次情境模擬。

取得ISO/IEC 27001認證,一般情況下大約需要六個月時間,這次XREX團隊只花了5個月就完成。回顧這趟歷程,Helen Lai表示,這次導入ISO27001一共涉及客服、管理、法尊、資安、資訊等五個部門,需要配合不同單位的專業去說明流程,並實際演練多次,「要做到有效的跨部門溝通,是最困難的部分。」Helen Lai回憶。

取得ISO認證,差異、好處有哪些? 目前,沒有任何一個國家或司法管轄區,強制要求虛擬通貨業者取得這項ISO認證,對交易所來說,取得ISO認證與否,在實務上究竟有何差異?

事實上,每個交易所都有自己的資安機制,而通過國際標準系統性的驗證,代表是可以符合外部驗證,而非只是自己單方面認可。

Helen Lai表示,這次XREX通過ISO驗證,強化了資料的機密性、完整性及可用性管理,平台運作可以更安全穩定。具體來說,資安防護從惡意攻擊偵測、預防及復原控制措施都有規劃,XREX甚至有設定第三道防線(資安稽核單位),監控每一個措施是否都有確實執行並符合規範。

「資安是一層又一層堆疊出來的。」,雖然現在沒有前置規訂有關業者須通過ISO認證,Helen Lai認為,資安是所有加密貨幣業者,都必須要注重的領域,「雖然投入資源與時間成本很高,但也成為了(競爭)護城河。」無論是在提供用戶服務,或是與銀行合作及取得監管單位信任上,都會非常加分。

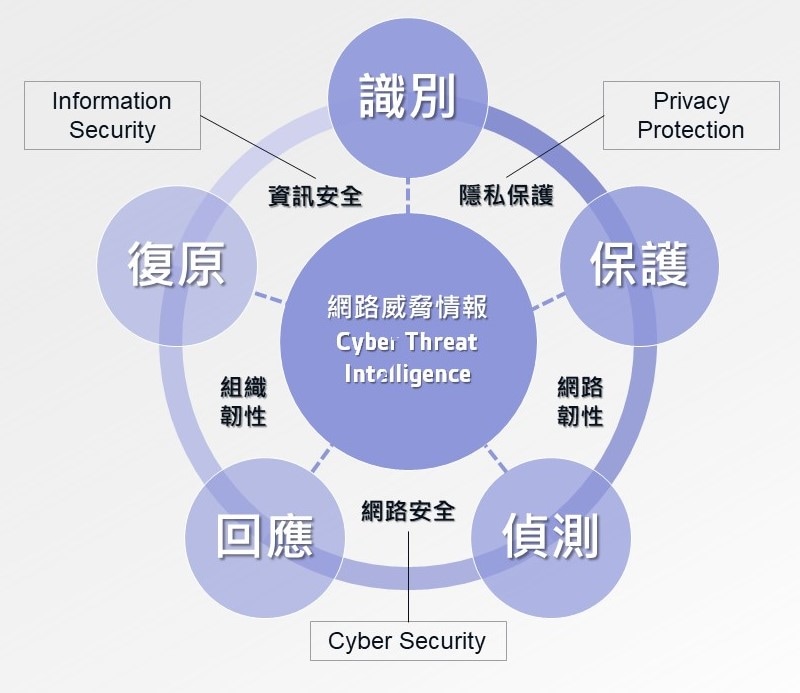

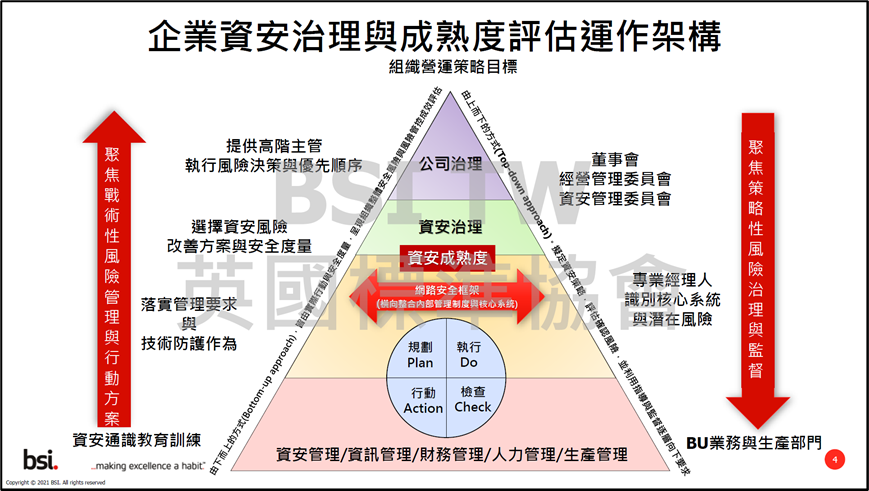

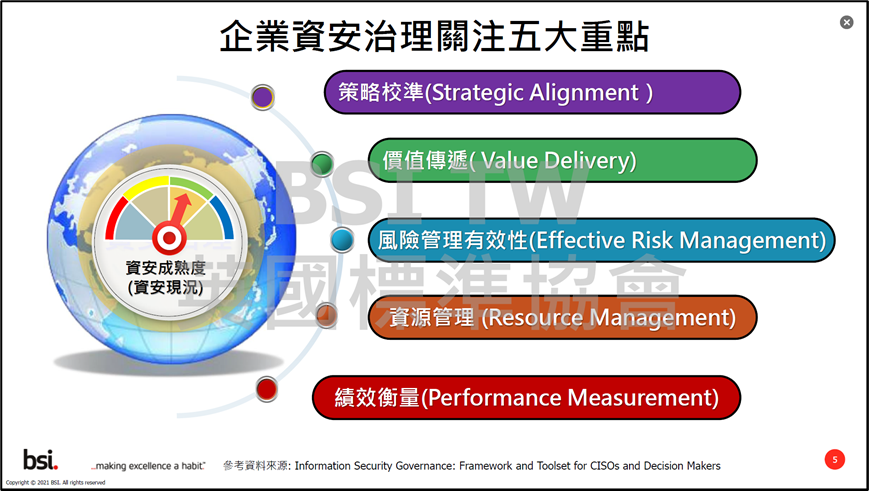

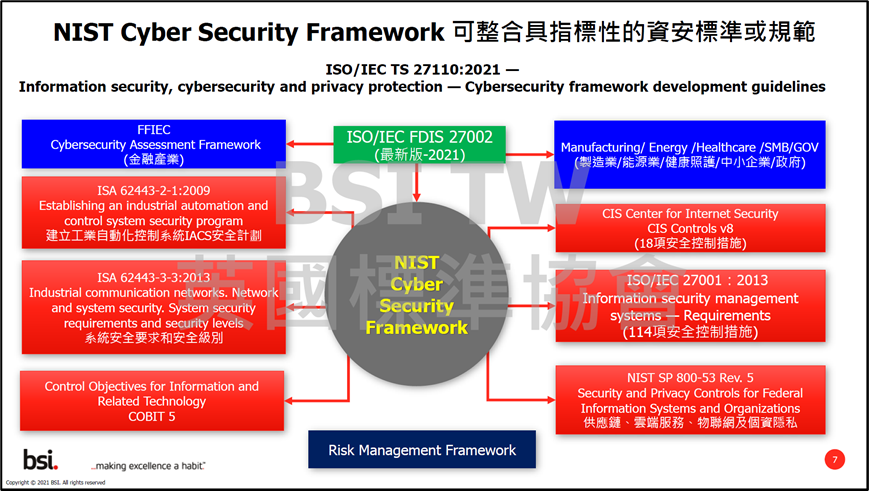

組織學習、BPR、OC 根據組織學習觀點探討資訊安全管理系統導入--以公務單位為例 蕭光妤 碩論 (2006)單位在導入過程中,經常遇到導入困難與適應不良等現象。這些現象包括了人員士氣受到打擊、業務執行效率低落、或者是敷衍應付的不良心態,導致政府規定導入驗證標準的美意大打折扣。因此,要了解導入單位的資訊安全管理水準是否確實提升,深入了解導入困難背後的現象、原因與解決方法,很可能比取得證照更為重要。 為了因應變遷快速的環境,組織必須提昇學習能力,才能面對各種挑戰與困難。因此,從組織學習觀點來探討BS7799的導入與執行,並且深入探索導入困難與組織學習的關係,成為本研究的研究目的;而在現有的文獻中,尚未出現相同的探討角度。為了深入挖掘取得BS7799認證單位所經歷過的困難點,本研究採取質性研究的方式,實地走訪四家已通過BS7799認證的公務單位,藉由訪談與資料研讀來瞭解這些單位的組織學習狀況、導入BS7799時曾經發生的困難點以及導入所產生的組織變革。本研究所蒐集到的原始資料,包含訪談錄音轉謄而成的逐字稿以及文件資料,經由「編碼」、「圖形化展示」、「關聯性分析」等步驟之後產生研究結論。 本研究發現,組織在導入BS7799時,可能會發生「時間不夠、人力不夠、工作量太大」、「BS7799或資安知識不足」、「與顧問溝通需要較長時間」、「員工配合度不夠」、「一般人員警覺性不夠」、「跨組別溝通困難」、「主管重視度不夠」、「預算不夠」、「執行人員權力不夠」等九個困難點。導入BS7799可能造成組織在「人員與角色」構面的明顯改變。另外,透過關聯性分析,我們建立出一些研究命題,確立了組織學習關鍵要素與導入困難點間的關聯性,也找出了組織學習關鍵要素與組織變革間的關聯性,並且針對將來要導入BS7799的組織提出一些具體的建議,例如:增加上級支持度、培養員工溝通協調的能力、舉辦相關競賽活動等方式,幫助資訊安全管理系統的導入。 從資訊單位流程改造觀點探討導入ISO27001—以某商業銀行為例 http://tdr.lib.ntu.edu.tw/jspui/handle/123456789/76716 實務上為申請及維持ISO認證,公司需投入大量的人力及軟、硬體成本,但導入ISO27001過程「如何讓資訊單位及整體組織影響衝擊最小,績效表現最佳?」為本研究之動機。本研究的目的有三項:1、導入ISO27001後,安全控管流程的改變對資訊單位之影響為何。2、從訪談記錄中歸納分析導入ISO27001後,流程改造之成效為何。3、提升導入ISO27001整體組織績效表現的關鍵因子為何。 本研究採用深度訪談法,透過某商業銀行之實施過程,與參與人員進行訪談、觀察與分析其訪談結果,瞭解整個推導ISO27001流程改造前、後整個過程,分析流程改造後對績效的影響,找出提升績效表現的關鍵因子。歸納本研究之結果,主要發現個案資訊處流程改造重要的影響因子如下: 一、PDCA:組織的流程改造是無法一步到位,需不斷改善調整循序漸進。 二、80/20原則:本個案廣泛的運用此原則,針對欲改善之流程瓶頸點收集相關資訊,找出產生80%問題的核心原因,進行系統或流程的優化。 三、資源整合:統一硬體的規格、資料庫集中管理、與跨單位合作資源整合應用,解決環境、設備之差異化可能帶來的衍生問題。 四、垂直整合:上、下游的垂直整合,讓整體維運的優化更精進,流程設計更順暢,以自動化科技建置一條龍工作服務。 五、KPI:在流程改造過程中為使同仁對改造目標一致,設計之量化、質化KPI,能夠成為流程改造弱點的補強力道。 這些關鍵因子相互配合、支援讓資訊處策略推動發揮更好的成效。 數位信任與資訊安全 Blog https://www.bsigroup.com/zh-TW/blog/Cybersecurity-and-Information-Resilience-Blog/資訊安全、網路安全與隱私保護的多重聯防,強化企業數位轉型與營運治理策略 你的資安幾分熟?從資安成熟走向資安治理 https://www.bsigroup.com/zh-TW/blog/Cybersecurity-and-Information-Resilience-Blog/2021/2021-infosec-standards-summit-post-info-security-maturity/近年來主管機關已將資訊安全政策納入公司治理評鑑項目,上市(櫃)公司也開始著手將資訊安全的管理工作流程化,但資訊安全的議題不是單獨存在於組織的特定部門中,應該要藉由從組織上到下(Top-down approach)的方式擬定資安策略,縱向找出各層級業務與制度上的風險,利用指導與監督逐層向下要求。而由下到上(Bottom-up approach)進行透教育訓練,檢視管理制度排列出相關資安風險,再依據公司營運短中長期目標來解決這些議題。當組織受到網路攻擊事件,各部門都可能遭受攻擊,已見許多公司開始利用網路安全框架,將每個縱向管理做橫向連結,達妥善管制,讓資安治理達成公司治理的要求。 企業資安治理並不只是技術層面的管理,應關注五大重點: 至於是否有具體指標能呈現組織資安的成熟度與可持續投資回報(ROSI)?潘經理分享目前有許多單位在使用的 NIST Cybersecurity Framework(CSF)網路安全框架可整合具指標性的資安標準與規範:美國自 911 攻擊事件後,責成美國國家標準技術研究所進行研擬出一套務實的網路安全框架,盡可能與所有已存在的安全標準與機制整合,能夠做到前述的橫向連結的溝通,有效整合資源制定出資安防護策略。 除了適用於政府單位,NIST CSF 還能夠被金融產業、製造業、能源業、健康照護及中小企業…等企業組織使用,也是供應鏈二者稽核常出現的依循要求,且與大家熟悉的 ISO 27000 系列標準的指引相似,例如:ISO/IEC TS 27110:2021 網路安全框架開發指南、ISO/IEC 27014:2020 資訊安全治理、ISO/IEC 27002 資訊安全管理實行細則,這讓 NIST CSF 能夠與組織內部的資安管理制度做整合,BSI 在進行驗證評估時就能夠透過雷達圖來展現出組織目前狀況、領先指標與落後指標。 Sec. 12

1.

SSDLC

[Day 28] 軟體開發安全 (Secure Software Development Life Cycle) 如何導入與建造? (Building Blocks) 很多人夢寐以求安總下面這個程序,讓我來告訴您如何從無到有來建造安全軟體開發生命週期。「從零到一」是最困難的,因為「導入」新事物是一門藝術、一項工程,也就是說它存在「流程」及優先順序。先容我說句話,一個已經發布的「軟體開發生命週期」,是一切的基礎,所以如果您現在還沒有這個東西,請先回去發布好再來吧。

(★★★) 已發布的軟體開發生命週期 (Published SDLC) (★★) 非功能性之安全需求管理 (Non Functional Requirements) (★★) 安全自覺教育訓練 (Security Awareness Training) (★★) 安全性風險管理 (Security Risk Management) (★★) 卓越設計品保中心 (Center of Excellence) (★) 安全編碼檢查清單 (Secure Coding checklist) (★) 靜態分析 (Static Code Analysis) (★) 動態分析 (Dynamic Code Analysis) 2.

How You Should Approach the Secure Development Lifecycle (2019)

https://www.dataversity.net/how-you-should-approach-the-secure-development-lifecycle/

re-development-lifecycle/

3.

SDLC & SSDLC

4.

MS SDL

Microsoft Security Development Lifecycle (SDL) https://hwang.cisdept.cpp.edu/swanew/Text/SDLC-Microsoft-SDL.htm

Phrase One: Training Practice #1: Core Security Training Phrase Two: Requirements Practice #2: Establish Security and Privacy Requirements Identify key milestones and deliverables Assign security experts Define minimum security and privacy criteria for an application Deploying a security vulnerability/work item tracking system Practice #3: Create Quality Gates/Bug BarsDefine minimum acceptable levels of security and privacy quality Set a meaningful bug bar (i.e., severity thresholds of security vulnerabilities) Practice #4: Perform Security and Privacy Risk AssessmentsExamine software design based on costs and regulatory requirements Identify need for threat modeling and security design reviews Phase Three: Design Practice #5: Establish Design Requirements Address security and privacy concerns early to minimize the risk of schedule disruptions and reduce a project's expense. Validate all design specifications against a functional specification Practice #6: Perform Attack Surface Analysis/ReductionThoroughly analyze overall attack surfacedisable or restrict access to system services apply the principle of least privilege Employing layered defenses Practice #7: Use Threat ModelingIdentify need for threat modeling and security design reviews Apply a structured approach to threat scenarios to identify security vulnerabilities, determine risks from those threats, and establish appropriate mitigations. Phase Five: Implementation Practice #8: Use Approved Tools Publish a list of approved tools and associated security checks Keep the list regularly updated Practice #9: Deprecate Unsafe FunctionsAnalyze all project functions and APIs to ban unsafe ones Use newer compilers or code scanning tools to check code for functions on the banned list Replace the unsafe functions with safer alternatives Practice #10: Perform Static AnalysisAnalyze the source code prior to compilation to ensure that secure coding policies are being followed Phase Seven: Verification Practice #11: Perform Dynamic Analysis Perform run-time verification of the software Check functionality using tools that monitor application behavior for memory corruption, user privilege issues, and other critical security problems. Practice #12: Perform Fuzz TestingInduce program failure by deliberately introducing malformed or random data to the application Practice #13: Conduct Attack Surface ReviewReview attack surface upon code completion Ensure that any new attack vectors created as a result of the changes have been reviewed and mitigated including threat models Phase Six: Release Practice #14: Create an Incident Response Plan Prepare an Incident Response Plan to address new threats that can emerge over timeidentify appropriate security emergency contacts establish security servicing plans for code inherited from other groups within the organization and for licensed third-party code Practice #15: Conduct Final Security ReviewReview all security activities that were performed to ensure software release readiness. Eexamine threat models, tools outputs and performance against the quality gates and bug bars defined during the Requirements Phase Practice #16: Certify Release and ArchiveCertify software prior to a release to ensure security and privacy requirements were met Archive all specifications, source code, binaries, private symbols, threat models, documentation, emergency response plans, and license and servicing terms for any third-party software. Phase Seven: Response Practice #17: Execute Incident Response Plan Implement the Incident Response Plan instituted in the Release phase Deliver security updates and authoritative security guidance 3.

What are the Microsoft SDL practices? The Security Development Lifecycle (SDL) consists of a set of practices that support security assurance and compliance requirements. The SDL helps developers build more secure software by reducing the number and severity of vulnerabilities in

https://www.microsoft.com/en-us/securityengineering/sdl/practices

Sec. 77

Practice

1.

《連網之影印機於ISO/IEC 27002:2022(E)的控制措施》及其實作

國內一A級機關因影印機入侵,損失慘重

HP提供之實作:

《一、BIOS自動檢測、保護與修復:主動偵測入侵威脅,

二、追蹤使用行為:避免未授權的存取與使用,

三、多重硬體防盜鎖:針對硬碟、主機板、記憶體、

四、登入管理:採用智慧卡、員工感應卡或PIN碼等管理機制,

五、網路安全:關閉無用的端口與協議,

2.

以色列CyberGym公司攻防演練 過程中之 4 種角色 •

(1) 紅隊(Red Team,攻擊員):執行特定目標的攻擊,由來自以色列國防軍精英 8200 網路情報單位有經驗之攻擊及防禦駭客以及其他網路防禦組織的資安老手組成。其目 標是在 Blue Team 防禦之技術環境中執行真實的網路攻擊,以挑戰受訓者。 •

(2) 藍隊(Blue Team,回應員):防禦、偵測及回應特殊網路事件,由跨組織的技術與 非技術人員組成,其目標是保護組織的關鍵資產,同時盡量減少損失。 •

(3) 白隊(White Team,引導員):指派、評估與觀察,由以色列國家情報安全局(NISA) 退休之專業老手組成,在保護及控制重大網路威脅與攻擊關鍵基礎設施方面擁有多年 經驗,其目標是管理培訓課程並協調藍隊以及紅隊。 •

(4) 灰隊(Grey Team,觀察員):負責分析與深入鑑識檢查。

*資料來源:https://www.cybergymiec.com/(2022-09-12檢索)

3.

http://noc.twaren.net/~liangmc/nuk/nsm972/Lesson7.pdf

資安管理系統與文件體系 (p.13)

資訊安全管理制度之建置規劃 (p.19)

業務流程分析表 (p.22)

資安認知教育訓練規劃 –因人而異 (p.28)

4.

網管人 (2009) 資訊安全管理導入實務(一) https://www.netadmin.com.tw/netadmin/zh-tw/trend/E110D7B4BA46469987C7FB00D710147C ISO 27000系列是國際上受到認可的資訊安全管理標準,

至於ISO 27002則是資訊安全管理作業要點,內容涵蓋了11個章節以及133個安全控制措施,提供很多實務上能夠運用的做法,可作為建立一個標準的資訊安全管理系統的參考。

ISO 27001標準條文一共分為8個章節以及附錄,其中第1到3章,說明了ISMS的適用範圍、所引用的其他標準,以及相關名詞的解釋。ISO 27001條文的重點主要是落在第4到8章和附錄A,分別是「資訊安全管理系統」、「管理階層責任」、「ISMS內部稽核」、「ISMS之管理階層審查」、「ISMS之改進」,以及附錄A的控制目標與控制措施。

其中特別要注意的,就是在這5個章節之中,涵蓋了資訊安全管理制度的建立運作與文件記錄管制、風險評鑑、管理責任、內部稽核和持續改善等要求,如果組織有任何一項不符合,就表示此一管理制度是無效的,也就無法通過ISO 27001標準的驗證,所以務必要了解條款背後所代表的執行意義為何。

為了滿足以上所提到的PDCA架構,在ISO 27001標準條文中,也是基於此一運作模式來設計,以第4章為例,4.2.1是「建立ISMS」、4.2.2為「實施與運作ISMS」、4.2.3是「監督與審查ISMS」、4.2.4則是「維持與改進ISMS」,剛好就對應了從計畫建立(P)、實施運作(D)、監督審查(C)及維持改善(A)的四個循環過程,換句話說,只要組織能夠持續PDCA的管理模式,就可以確保資訊安全管理制度可以有效地運作。以下就先簡要說明4.2.1「建立ISMS」條文的內涵。

資訊安全管理導入實務(二) 實施與維護資訊安全管理系統 https://www.netadmin.com.tw/netadmin/zh-tw/trend/6EF4D61180E2418A8272AE563870F18F 因此,在企業建立資安管理制度的初期,要如何找到對的人來執行,也就是如何成立一個資安管理推動小組,驅動企業成員的參與,將是首要的任務,接下來才是去思考如何建立起安全的作業流程,然後在作業流程的各個階段,導入適當的資安技術產品,以作為資訊安全的控制措施。

資訊安全管理導入實務(三) https://www.netadmin.com.tw/netadmin/zh-tw/trend/DD147AC92C004526960FC8375AF5FA35 上一期說明了ISO 27001標準中有關「實施與運作ISMS」、「監督與審查ISMS」,以及「維持與改進ISMS」的作法,並且提到People(人員)、Process(流程)和Product(產品)是資訊安全管理的基礎,如果要將此三者在組織中予以串聯落實,那麼撰寫明確並可供參考的文件就顯得十分重要。 ISO 27001要求的文件

組織在導入ISO 27001標準的過程中,需要產出的文件包括資訊安全政策、支援ISMS的各項程序書、風險評鑑方法論、風險評鑑報告、風險處理計劃、控制措施的有效性量測以及適用性聲明書。 適用性聲明書 適用性聲明是用來陳述在資訊安全管理的過程中,組織依據風險評鑑的結果,決定選擇適用或不適用的ISO 27001附錄A控制措施。ISO 27001標準中所提到的133項資訊安全控制措施,並非每一項都要求強制實行,而是可依照組織實際的運作狀況和評鑑後的風險來自行決定。只不過,如果控制措施適用的話,必須指出其參考的文件為何,不適用的話,則要說明其理由。 舉例來說,例如A.9.1.2實體進入控制措施,其採用的理由是為了確保只有經過授權的人,才能進入如機房等敏感實體區域,所以制訂了人員出入管制規範,而這項控制措施所參考的文件,則是實體安全管理程序和機房管理作業要點,讓相關人員可依照文件中的要求規範來遵照執行。

資訊安全管理導入實務(四) ISMS內部稽核規劃與實施 https://www.netadmin.com.tw/netadmin/zh-tw/trend/48398215082B42D3ACFE6AA7DEAB10A2

5.

ISMS內部稽核

5-1

ISMS內部稽核實務演練 (博創資訊)

https://cc.cpu.edu.tw/var/file/12/1012/attach/54/pta_21512_1910122_80952.pdf

一、稽核的定義與要求

二、稽核的種類

三、內部稽核流程

四、稽核前準備作業

五、稽核施行作業

六、矯正與跟催作業

七、內部稽核作業之重點整理

內部稽核Internal audit

組織應依已規劃的期間施行ISMS 內部稽核,以判定其ISMS 之控制目標、控制措施、過程及程序是否:

(a) 符合本標準及相關法律或法規的要求

(b) 符合所識別的資訊安全要求。

(c) 被有效的實作與維持。

(d) 如預期的履行。

外部稽核缺失之判別 (Corrective Action Request) (?)

主要缺失(Major CAR) • 系統失效 • 次要缺失集中 • 客戶權益重大損失 • 前次次要缺失未結案

次要缺失(Minor CAR) • 偶發性 • 單一性 • 無心之過

觀察事項(Observation) • 潛在問題 • 時間點未到

5W2H(Who、When、What、Where、Why、How、How much)裡的

How是指How to do,

How much是指How much time(RTO)、How much money及How much Loss(RPO)

RTO and RPO in disaster recovery.

RTO and RPO in disaster recovery. (2020)RTO (recovery time objective) and RPO (recovery point objective) are two key metrics that organizations must consider in order to develop an appropriate disaster recovery plan that can maintain business continuity after an unexpected event.

Recovery time objective refers to the time required for the production system to recover from a disaster. A smaller RTO means a shorter service interruption.

Recovery point objective refers to the time when the data restored in the event of a disaster was backed up. It is used to measure the amount of data lost in a disaster. A smaller RPO means less data loss.

內部稽核 十個執行步驟 1.看四週 2.簡單問 3.注意聽 4.用力寫 5.查文件 6.抽記錄 7.認結果 8.量實況 9.徵同意 10.下筆寫 5-2 附件五:資訊安全管理內部稽核表 download ]

ISMS之驗證、稽核 (

樊國楨, 2003)

https://www.informationsecurity.com.tw/article/article_detail.aspx?aid=148

Sec. 99

縱深防禦

SaaS,服務導向架構(Service-Oriented Architecture,SOA) 程式開發標準開放化,委外 BYOD 更多的資訊分享與協同運作,帶來身分危機 在既有的「資訊」保護上,Security 2.0時期不能讓資料隨意洩漏出去,而且要有完善的資訊歸檔機制,以及周邊設備政策遵循(Device Compliance),例如管制不當的USB設備存取,能分辨連接的設備是否具備讀或寫的能力,並予以一定的限制。 最底層的「基礎架構」保護更是Security 2.0的基本功,企業要用政策控管,並且面臨到更多的法規必須要遵循,甚至會接觸到用多少付多少的公用運算,服務須按照SLA的方式計價。 其實Security 2.0的主要目的,在於標定整體的資安防護需求和發展方向,想要落實,倒不一定都要靠資安產品,有些可以從基礎架構面來幫忙,類型上屬於網路設備或是系統備份還原解決方案。 靈活的網路應用,潛藏更重大的危機 以往企業非常依賴資訊系統,舉凡會計、財務、庫存管理等系統中所儲存的交易內容,最後都會納入資料庫內,成為具結構化的資料,員工操作的個人電腦只是用來提取公司資料或執行流程用的工具,但目前這種習慣已經有所鬆動。檔案的交換日漸頻繁,PDF、簡報、試算表等文件,除非透過文管系統集中上傳收納,或是利用自動轉檔匯入系統,否則不太可能任意存放在結構化的資料庫裡面,在有些情況下,檔案固然集中化保管了,但多少會發生內容多次修改,導致系統無法容納與記錄不同版本。整體而言,資訊系統內的資料是日益分散的、而且趨於非結構化,但重要性也非常高。 應用程式的安全威脅除了系統與程式本身的漏洞外,最常見的問題在於使用者的登入密碼不夠安全,很多人都用自己或親友的生日或有意義的辭彙作為密碼,使得這些密碼的安全性非常脆弱,因此採用動態密碼這類雙因素認證(Two-factor Authentication),已經成為大家都能接受的方案,因為既可以提升密碼安全性,同時又減低記憶密碼的負擔。 日本在2005年4月已經正式實行「個人情報保護法(JPIPA)」,明訂只要擁有5000筆以上個人資料的機構,須防範資料外洩。 法規遵循的影響範圍不只該國,也涵蓋到其他國家的廠商。 以存取控制與協同防禦,強化端點安全 既然我們要以整體面來看資訊安全,因此理論上,每一個設備和應用程式的設計上,都應內建安全防護的機制,避免遭到濫用。 以網路設備來說,不論是路由器、交換器、網路電話、無線網路設備等都應該要具備安全功能, 以Cisco為例,他們過去幾年一直倡導「自我防禦網路(Self-Defending Network)」的概念, 從安全資訊管理系統邁入安全威脅管理系統 安全管理中心(SOC)現在也由廠商端逐漸推廣到企業內部,由他們自行建立與維護。SOC系統可大到分析所有的網路事件,也可小一點只針對企業的需求分析即可。 SOC如果想要整合安全事件,通常需要透過安全資訊管理系統(SIM)的彙整,隨著威脅即時反應的需求增高,為了提高網路的偵測能力以及整體分析呈現的速度,同時能夠主動制止威脅繼續擴散,安全威脅管理系統(STM)系統也開始應運而生。 管理更簡化、更聰明、反應速度更快的解決方案即將出現 Security 2.0雖然強調整體安全,然而邊界(Perimeter)防禦還是有必要持續關注,然而只是過濾網路封包或偵測/防禦入侵行為,不再能滿足企業的需求。既有的資安產品,例如防毒、防垃圾郵件、防間諜程式、防網路釣魚詐騙、防火牆、IPS設備等,大多是辨識到已知的威脅才知道怎麼反應的解決方案。這跟疾病醫療很類似,當細菌、病毒將人體感染到一定症狀後,醫生要「望、問、聞、切」,再想該怎麼處理。 現在的IT技術能辨識的範圍和深度較全面,不像過去只能針對單點、單系統的重要主機,給予最高優先權加速,現在可以針對流量裡面的交易重要性來作排優先順序,使負載平衡更彈性、聰明;也許過去同時間內只能做一次交易,就可以同時負擔多個,從不同的路徑傳送,加密重要的交易,不僅保障與提升可用性,在判斷安全異常時也可以及時反應、發現,針對交易內的XML資料檢測異常的部分,假如再整合異常稽核機制的話,可以發揮不同的綜效。 針對這部份的需求,Cisco已經提出Application Networking Services的概念,其中應用程式導向網路(Application Oriented Network,AON),希望讓網路的運作能夠整合XML,簡化管理,同時更緊密連結商業流程、訂單處理、通知寄送、股票交易等商務資訊系統,例如控管傳輸優先順序和安全,讓網路來提供中介軟體(Middle-ware)的功能,融入商務流程的意函,用更有效的方式傳送資料,在Cisco部分路由器和交換器端均開始支援ANS能提供QoS控管和安全機制。 入門級新一代防火牆& 網路安全設備 - Fortinet 群暉科技Synology Incorporated NAS

(3)

8.

資安趨勢及資安服務案例分享

(2020.09)

https://tnrc.edu.tw/var/file/81/1081/img/613/678348856.pdf

9.

行政院人事行政局「資訊安全管理系統」認證經驗分享

(2007)

https://www.dgbas.gov.tw/public/data/7121216243271.pdf

該局建置資訊安全管理系統(ISMS)相關工作依時程可歸納為以下十大工作重點,分 別為:

一、管理階層訪談

二、ISMS 建置課程教育訓練

三、制度文件擬定審查

四、風險評鑑與管理

五、業務衝擊分析及業務持續管理

六、資通安全推動委員會

七、資通安全認知教育訓練

八、資通安全宣導網站

九、內部稽核

十、外部稽核評鑑

10.

如何整合ISMS與ITSMS

(2010)

https://www.mjib.gov.tw/FileUploads/eBooks/25051a8fde604e51852c1618ef5f3424/Section_file/1eb1372ee2064b979593fabc7da80c07.pdf

11.

Project Management (PM)

Redmine (1)

Redmine的安裝及設定 (Bitnami) https://ithelp.ithome.com.tw/articles/10289173?sc=rss.qu

(2)

Redime系統邏輯說明 https://ithelp.ithome.com.tw/articles/10289859

(3)

自行建立及維護表單 https://ithelp.ithome.com.tw/articles/10289889

(4)

專案版面的規劃 https://ithelp.ithome.com.tw/articles/10290131

(5~)

從MIS管理的角度設計各種管理上所需要的表單及管理機制 (Sources:

管理MIS的鳥事-使用Redmine 系列 (1~30)

https://ithelp.ithome.com.tw/users/20151950/ironman/5450

MIS鳥事及管理:中小企業MIS的鳥事及MIS部門管理的專案思維 Redmine:Redmine的介紹 日常管理:Redmine在MIS日常業務管理的應用 異常管理:Redmin在問題回報及處理的應用 變革管理:Redmine在MIS專案管理的應用 ISMS管理:Redmine在ISMS的應用 最後一篇總結回顧 6-1 (第 26 篇)

6-2 (第 27 篇)

ISMS文管中心 6-3 (第 28 篇)

ISMS表單紀錄的管理 (Ref)

https://www.jinnsblog.com/2021/08/redmine-must-know-setting-guide.html

Redmine 免費專案管理工具安裝教學 https://www.jinnsblog.com/2021/08/how-to-install-redmine-on-ubuntu.html

Redmine 新手入門必知的基本功能設定 https://www.jinnsblog.com/2021/08/redmine-must-know-setting-guide.html

ISMS平台整體規劃 https://ithelp.ithome.com.tw/articles/10297519

管理議題: 以資安業務來說,通常分為以下七大類:

(一)ISMS:ISMS的資安管理系統業務,多數公司都是依照ISO27001的PDCA去設計工作,從關注者的議題調查,到資產盤風險評鑑等實作,到內部稽核、管理審查等每年固定必須執行的資安管理系統要求的工作。 (二)ISO27001:指的是第三方的驗證申請和驗證稽核。 (三)教育訓練:年度的資安宣導,以及給IT、資安人員上的資安專業課程安排 (四)BCP:營運持續演練的年度計畫實施 (五)User資安檢查:User端的電腦資安檢查 (六)健檢弱掃:就是資安檢測作業,以及相關弱點修補作業 (七)資安改善:列的年度資安改善計畫。可能是導入新系統加強資安防衛,或改善系統的效率使其更安全。 範例公司資安年度計畫 以下舉一個範例公司的例子,並擬定各類工作的預計日期:

此範為筆者依據多年的ISMS顧問輔導經驗,模擬一家規模約300人左右的製造業、MIS約10人、ISMS專責人員1位,且公司願意投資資安改善的中型製造業。 模擬企業,若有雷同存屬巧合(其實ISMS每家顧問的年度計劃都差不多,因為都是顧問公司教的,差別可能只有資安改善那一列的多寡和不同) 【年度資安計畫】 (一)ISMS2022/08:關注方議題蒐集 2022/09-10:ISMS程序檢討及修訂 2022/10:召開資安委員會,報告ISMS實施狀況 2022/11:一般使用者帳號權限審查作業 2022/11:特權帳號審查作業 2022/11-12:資訊資產盤點 2022/12:風險評鑑作業 2022/12:風險評鑑報告及風險處理計畫 2023/01:資安實施狀況管理紀錄檢核 2023/01:ISMS有效性量測(年度KPI) 2023/01:內部稽核計畫發出 2023/01:資安實施狀況管理紀錄檢核 2023/02:ISMS內部稽核 2023/02:管審報告及外部稽核準備 2023/03:管理審查 (二)ISO270012022/10:跟驗證公司提出驗證申請或複查申請 2023/03:SGS驗證稽核 (三)教育訓練2022/04:資訊人員專業課程教育訓練(1/2) 2022/05:資訊人員專業課程教育訓練(2/2) 2022/06:一般員工資安宣導(上半年) 2022/12:一般員工資安宣導(下半年) (四)BCP2022/05:營運持續演練(上半年) 2022/10:營運持續演練(下半年) (五)User資安檢查2022/06:個人電腦防護檢查(上半年) 2022/10:個人電腦防護檢查(下半年) (六)健檢弱掃2022/06:OT資安健診 2022/07:系統弱掃 2022/07:網站弱掃 2022/08:滲透弱掃 2022/07-08:系統弱點處理 2022/09:複掃及報告產出 (七)資安改善2022/01-04:SFTP建置 2022/04-05:WSUS建置 2022/04-09:Mail Server改善計畫 2022/04-05:XX客戶資安要求改善計畫 2022/04-05:SEMI E187因應計畫 2022/03-05:OTP第一個IT內部應用完成(多因子認證) 2022/06-07:OPT VNP應用完成 (多因子認證) 管理資訊需求 【議題名稱】:資安年度工作計畫 【權限需求】:資安長、MIS群組 【適用場合】:ISMS整年度預計實施計畫 【追蹤標籤】:ISMS ISO27001 資安改善 教育訓練 BCP User資安檢查 健檢弱掃 【欄位需求】: 專案設定 [設定]/[專案]-[公開]:請不勾選 [設定]/[成員]:請指定成員 (資安長+MIS群組) 資安工作計畫管理 完成專案設定,並將計畫逐筆輸入,並指定每項工作負責人。 指定完負責人送出後,[被分配者]和[監派員]會收到mail通知 此時[狀態]都是"新建",屬於計畫【規劃階段】,要等負責人員開始更新資訊後,由PM針對資訊的正確性及即時性進行監督 7.

ISO 27001:2013 題庫

https://roddayeye.pixnet.net/blog/post/155381253-%E8%B3%87%E5%AE%89%E7%AE%A1%E7%90%86%E5%88%B6%E5%BA%A6%28isms%29%E6%A8%99%E6%BA%96%E2%94%80iso-iec-27001%EF%BC%9A2013%E4%BB%8B%E7%B4%B9

re-development-lifecycle/

re-development-lifecycle/